Differenze tra le versioni di "GDPR (General Data Protection Regulation)"

imported>Demos |

imported>Demos |

||

| (25 versioni intermedie di uno stesso utente non sono mostrate) | |||

| Riga 4: | Riga 4: | ||

<br> | <br> | ||

==Introduzione== | ==Introduzione== | ||

In data '''25 maggio 2018 | In data '''25 maggio 2018''' diventa pienamente efficace il '''Regolamento Generale sulla Protezione dei Dati ([https://eur-lex.europa.eu/legal-content/IT/TXT/HTML/?uri=CELEX:32016R0679&from=ITReg. UE 2016/679]).''' | ||

<br> | <br> | ||

I software della suite '''“Sicraweb”''' di Maggioli Spa aderiscono alle indicazioni della [http://www.agid.gov.it/agenda-digitale/infrastrutture-architetture/cert-pa/misure-minime-sicurezza-ict-pubbliche-amministrazioni Circolare Agid n.2/2017 del 18 aprile 2017] in relazione alle «Misure minime di sicurezza ICT per le pubbliche amministrazioni. (Direttiva del Presidente del Consiglio dei ministri 1° agosto 2015)» , e garantiscono il pieno rispetto di quanto previsto dal Reg. UE 2016/679. | I software della suite '''“Sicraweb”''' di Maggioli Spa aderiscono alle indicazioni della [http://www.agid.gov.it/agenda-digitale/infrastrutture-architetture/cert-pa/misure-minime-sicurezza-ict-pubbliche-amministrazioni Circolare Agid n.2/2017 del 18 aprile 2017] in relazione alle «Misure minime di sicurezza ICT per le pubbliche amministrazioni. (Direttiva del Presidente del Consiglio dei ministri 1° agosto 2015)» , e garantiscono il pieno rispetto di quanto previsto dal Reg. UE 2016/679. | ||

| Riga 24: | Riga 24: | ||

<br> | <br> | ||

Sarà comunque facoltà dell'amministratore di sistema, intervenire sui singoli parametri per andare a personalizzare le diverse opzioni di sicurezza, ad esempio per renderle ancora più stringenti rispetto a quanto indicato dalla normativa. | Sarà comunque facoltà dell'amministratore di sistema, intervenire sui singoli parametri per andare a personalizzare le diverse opzioni di sicurezza, ad esempio per renderle ancora più stringenti rispetto a quanto indicato dalla normativa. | ||

<br> | |||

Ricordarsi di memorizzare i nuovi parametri immessi tramite il pulsante [[File:Gdpr 005.png|Salva|baseline]]'''Salva''' | |||

<br> | <br> | ||

<br> | <br> | ||

== | ==Verifica Password== | ||

L'attivazione dei parametri visti nel paragrafo precedente, avranno effetto su tutti gli utenti al prossimo accesso della procedura. | |||

<br> | |||

Se l'utente aveva già una password che rispettava i requisiti minimi, accederà alla procedura senza alcun avviso. | |||

<br> | <br> | ||

Se invece l'attuale password non rispetta i nuovi requisiti parametrizzati, verrà mostrato un avviso e verrà chiesto di modificare la propria password come da immagine di esempio che segue: | |||

<br> | <br> | ||

[[File:Gdpr 002.png|Modifica Password]] | |||

<br> | <br> | ||

La procedura verificherà che la nuova password rispetti tutte le regole parametrizzate nel pannello di configurazione (vedi paragrafo precedente); in caso contrario mostrerà un avviso bloccante. | |||

<br> | |||

Lo stesso identico messaggio, verrà mostrato anche quando la password giungerà alla sua naturale scadenza, o al primo accesso di ogni utente se accesa l'omonima opzione: | |||

<br> | <br> | ||

[[File:Gdpr 003.png|Obbligo Cambio Password al Primo Accesso]] | |||

<br> | <br> | ||

<br> | <br> | ||

==Autenticazione di Dominio (LDAP)== | |||

La procedura Sicraweb consente di configurare l'accesso di ogni account collegandosi al proprio Dominio tramite Server LDAP. | |||

<br> | <br> | ||

Vedi voce di menù: '' '''Gestione -> Sistema -> Autenticazione -> Configurazione''' '' | |||

<br> | <br> | ||

In questo caso faranno fede le regole impostate dall'amministratore del proprio dominio, e qualsiasi parametrizzazione di Sicraweb verrà bypassata da quella del proprio dominio di rete. | |||

<br> | <br> | ||

<br> | <br> | ||

==== | ==Legenda dei Parametri== | ||

Di seguito vengono riepilogate le diverse opzioni disponibili: | |||

* '''Lunghezza minima password''' è il numero minimo di caratteri complessivo che dovrà contenere la password di ogni account. | |||

* '''Caratteri Minuscoli, Maiuscoli e Cifre''' serve ad indicare il numero minimo di caratteri che dovranno rispettare queste caratteristiche all'interno della password. | |||

* '''Obbligo di cambio password al primo accesso''' '''(raccomandata)''' se abilitato richiederà ad un utente che accede al sistema per la prima volta di scegliere una nuova password. | |||

Questa opzione è molto comoda in fase di attivazione di un nuovo utente da parte del Ced dell'ente, in quanto consente di impostare una prima password provvisoria che verrà quindi immediatamente sostituita da quella personale dell'utente e conosciuta solo a quest'ultimo. | |||

* '''Cambio password ogni tot giorni''' serve ad impostare il numero di giorni trascorsi i quali sarà obbligatorio per l'utente di provvedere alla modifica della propria password. | |||

* '''Impedire un nuovo cambio password prima di tot secondi''' serve a limitare i tentativi di accesso fraudolento. | |||

* '''Abilita controllo password già utilizzate''' non consentirà all'utente, una volta scaduta la sua password, di poter riutilizzare le stesse utilizzate di recente. | |||

* '''Gli account vengono disattivati dopo tot giorni dall'ultimo accesso''', '''Attesa minima in caso di accesso fallito''' e '''Gli account vengono disattivati dopo tot tentativi di accesso falliti''' sono opzioni avanzate che consentono di limitare tentativi di accesso fraudolento. | |||

<br> | <br> | ||

<br> | <br> | ||

==Argomenti Correlati e Collegamenti Esterni== | ==Argomenti Correlati e Collegamenti Esterni== | ||

* [http://assistenza.maggioli.it/privacy/ Clicca qui per tutti i dettagli sul GDPR all'interno degli applicativi di Maggioli Informatica] | |||

* [https://eur-lex.europa.eu/legal-content/IT/TXT/HTML/?uri=CELEX:32016R0679&from=IT Regolamento (UE) 2016/679 del Parlamento Europeo ed del Consiglio dell'Unione Europea] | * [https://eur-lex.europa.eu/legal-content/IT/TXT/HTML/?uri=CELEX:32016R0679&from=IT Regolamento (UE) 2016/679 del Parlamento Europeo ed del Consiglio dell'Unione Europea] | ||

* [http://www.agid.gov.it/agenda-digitale/infrastrutture-architetture/cert-pa/misure-minime-sicurezza-ict-pubbliche-amministrazioni Circolare Agid n.2/2017 del 18 aprile 2017] | * [http://www.agid.gov.it/agenda-digitale/infrastrutture-architetture/cert-pa/misure-minime-sicurezza-ict-pubbliche-amministrazioni Circolare Agid n.2/2017 del 18 aprile 2017] | ||

* [[Gestione Utenti Tabellare]] | * [[Gestione Utenti Tabellare]] | ||

Versione attuale delle 09:07, 28 mag 2018

| Demografico | Tributi | Uff.Tecnico | Ragioneria | Aff.Generali | Governance | Personale | Gestione | Sanità |

Introduzione

In data 25 maggio 2018 diventa pienamente efficace il Regolamento Generale sulla Protezione dei Dati (UE 2016/679).

I software della suite “Sicraweb” di Maggioli Spa aderiscono alle indicazioni della Circolare Agid n.2/2017 del 18 aprile 2017 in relazione alle «Misure minime di sicurezza ICT per le pubbliche amministrazioni. (Direttiva del Presidente del Consiglio dei ministri 1° agosto 2015)» , e garantiscono il pieno rispetto di quanto previsto dal Reg. UE 2016/679.

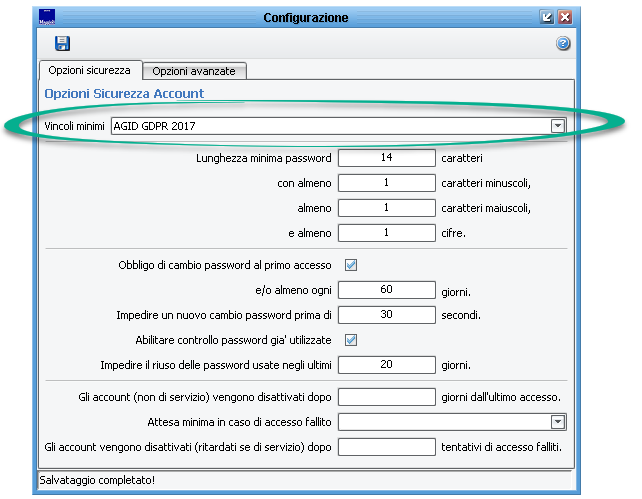

Opzioni Sicurezza Account

All'interno della procedura Sicraweb, è possibile parametrizzare le diverse opzioni di sicurezza che ogni account di accesso al sistema deve rispettare, attraverso la consolle che si trova alla voce di menù:

Gestione -> Utenti e Gruppi -> Configurazione

Per impostare come vincoli minimi di accesso al sistema quelli definiti dall'Agid, sarà sufficiente scegliere la voce omonima tramite l'apposito menù a tendina, come da immagine di esempio che segue:

Tramite l'operazione sopra descritta, la procedura andrà a valorizzare automaticamente i valori dei diversi parametri disponibili, al fine di rispettare le istruzioni del Regolamento Europeo e relativa Circolare Agid.

Sarà comunque facoltà dell'amministratore di sistema, intervenire sui singoli parametri per andare a personalizzare le diverse opzioni di sicurezza, ad esempio per renderle ancora più stringenti rispetto a quanto indicato dalla normativa.

Ricordarsi di memorizzare i nuovi parametri immessi tramite il pulsante ![]() Salva

Salva

Verifica Password

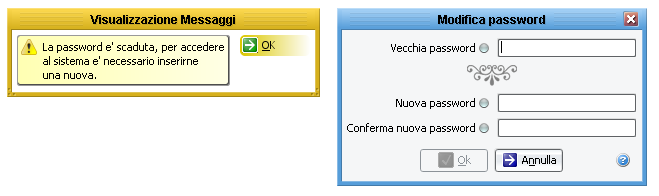

L'attivazione dei parametri visti nel paragrafo precedente, avranno effetto su tutti gli utenti al prossimo accesso della procedura.

Se l'utente aveva già una password che rispettava i requisiti minimi, accederà alla procedura senza alcun avviso.

Se invece l'attuale password non rispetta i nuovi requisiti parametrizzati, verrà mostrato un avviso e verrà chiesto di modificare la propria password come da immagine di esempio che segue:

La procedura verificherà che la nuova password rispetti tutte le regole parametrizzate nel pannello di configurazione (vedi paragrafo precedente); in caso contrario mostrerà un avviso bloccante.

Lo stesso identico messaggio, verrà mostrato anche quando la password giungerà alla sua naturale scadenza, o al primo accesso di ogni utente se accesa l'omonima opzione:

![]()

Autenticazione di Dominio (LDAP)

La procedura Sicraweb consente di configurare l'accesso di ogni account collegandosi al proprio Dominio tramite Server LDAP.

Vedi voce di menù: Gestione -> Sistema -> Autenticazione -> Configurazione

In questo caso faranno fede le regole impostate dall'amministratore del proprio dominio, e qualsiasi parametrizzazione di Sicraweb verrà bypassata da quella del proprio dominio di rete.

Legenda dei Parametri

Di seguito vengono riepilogate le diverse opzioni disponibili:

- Lunghezza minima password è il numero minimo di caratteri complessivo che dovrà contenere la password di ogni account.

- Caratteri Minuscoli, Maiuscoli e Cifre serve ad indicare il numero minimo di caratteri che dovranno rispettare queste caratteristiche all'interno della password.

- Obbligo di cambio password al primo accesso (raccomandata) se abilitato richiederà ad un utente che accede al sistema per la prima volta di scegliere una nuova password.

Questa opzione è molto comoda in fase di attivazione di un nuovo utente da parte del Ced dell'ente, in quanto consente di impostare una prima password provvisoria che verrà quindi immediatamente sostituita da quella personale dell'utente e conosciuta solo a quest'ultimo.

- Cambio password ogni tot giorni serve ad impostare il numero di giorni trascorsi i quali sarà obbligatorio per l'utente di provvedere alla modifica della propria password.

- Impedire un nuovo cambio password prima di tot secondi serve a limitare i tentativi di accesso fraudolento.

- Abilita controllo password già utilizzate non consentirà all'utente, una volta scaduta la sua password, di poter riutilizzare le stesse utilizzate di recente.

- Gli account vengono disattivati dopo tot giorni dall'ultimo accesso, Attesa minima in caso di accesso fallito e Gli account vengono disattivati dopo tot tentativi di accesso falliti sono opzioni avanzate che consentono di limitare tentativi di accesso fraudolento.